目次

1. サマリー版

Cobalt Strikeは、Fortraが提供する商用のアドバーサリーシミュレーション/レッドチーム運用プラットフォームです。高度な脅威アクターの戦術・技術・手順(TTP)を、法的に許可された管理された環境の中で再現することを目的として設計されています。特徴は、パッチの抜けや設定ミスの発見にとどまらず、「すでに侵入を許してしまった後」にフォーカスしたポストエクスプロイトフェーズを重視している点です。これにより、組織は検知と対応能力を現実的なシナリオで評価できます。

Cobalt Strikeの中核となるのが、ポストエクスプロイト用エージェントである Beacon です。Beaconは、コマンド実行、情報収集、ラテラルムーブメント、ファイル転送、キーストローク記録、スクリーンショット取得、追加ペイロード展開などを柔軟に実行できます。通信はHTTP/HTTPSやDNSなどのC2チャネルに加え、SMBやTCPベースの経路も利用でき、Malleable C2 プロファイルによってトラフィックの見え方を自由にカスタマイズし、正規アプリケーションや既知マルウェアに似せることが可能です。

Cobalt Strikeの Team Server とコラボレーション機能により、複数のオペレーターが大規模な演習に同時参加し、セッションやホスト、取得したデータ、ログをリアルタイムで共有できます。豊富なログとレポート機能は、演習後の分析やブルーチームのトレーニング、インシデント対応プロセスのチューニング、経営層向け説明に役立つ構造化レポートを生成します。

FortraはCobalt Strikeを、Core ImpactやOutflank Security Toolingと並ぶオフェンシブセキュリティポートフォリオの一部として位置づけています。これにより、従来型の脆弱性診断から高度なアドバーサリーシミュレーションや回避技術評価まで、攻撃ライフサイクル全体をカバーするワークフローが実現します。

導入による主なメリット例:

- 高度な攻撃者のふるまいを再現したリアルなレッドチーム/アドバーサリーシミュレーション

- SOCアナリストやインシデント対応要員の体系的なトレーニング

- EDR/XDR、SIEM、検知ロジックの検証とチューニング

- 社内レッドチーム、セキュリティコンサルタント、MSSPが一貫したプラットフォーム上で協働

一般的なペネトレーションテストフレームワークが主にエクスプロイト開発や脆弱性調査に重点を置くのに対し、Cobalt Strikeは、持続的なC2、ポストエクスプロイト活動、コラボレーション、レポーティングに特化したプラットフォームです。

2. Cobalt Strike:製品概要とバリュープロポジション

Cobalt Strikeは、Fortraが提供する商用のアドバーサリーシミュレーション/レッドチーム運用プラットフォームです。高度で持続的な攻撃者を安全な環境でエミュレートし、防御側がどれだけ迅速かつ適切に検知・封じ込め・対応できるかを評価することができます。

従来型のペネトレーションテストが、既知の脆弱性や設定不備の「発見と悪用」に焦点を当てるのに対し、Cobalt Strikeは ポストエクスプロイト と コマンド&コントロール(C2) を主眼としています。つまり、次のような問いに答えられるようにするためのプラットフォームです。

- 「すでに侵入された状態」をSOCはどれだけ早く検知できるのか

- インシデント対応チームは、ラテラルムーブメントや情報窃取をどれだけ効果的に封じ込められるのか

- EDR/XDRやSIEMのルール、運用手順は、今どきの攻撃手法に十分対応できているのか

プラットフォームの核となる Beacon は、柔軟なリモートアクセス、データ収集、ラテラルムーブメント機能を提供し、Malleable C2プロファイルを用いて正規トラフィックや既知のマルウェア通信を模したC2チャネルを構成できます。

3. 製品紹介

3.1 Cobalt Strikeとは

Cobalt Strikeは、レッドチーム演習や高度セキュリティ評価のために設計された 商用アドバーサリーシミュレーション/C2プラットフォーム です。セキュリティプロフェッショナルが、高度な脅威アクターを模倣し、ターゲットを絞った攻撃を実行することで防御状況を評価できるようにします。

実務的には、Cobalt Strikeはオペレーターに次のようなことを可能にします。

- テスト環境内に秘匿的なフットホールド(足場)を確立・維持する

- 権限昇格やラテラルムーブメントを実施する

- アーティファクトを収集し、データ窃取を模擬する

- 共有のTeam Serverを通じて、複数オペレーターの活動を統合管理する

- 防御改善に役立つ詳細なレポートやタイムラインを生成する

一般的なエクスプロイトフレームワークが「脆弱性の発見と悪用」に特化しているのに対し、Cobalt Strikeは 侵入後に攻撃者が何を行うか に焦点を当てます。すなわち、防御側が本当に戦うことになるフェーズを再現するためのツールです。

Cobalt Strikeを、セキュリティチームのための 「フライトシミュレーター」 と捉えることもできます。現実に近い状況とツールを提供し、人・プロセス・テクノロジーが高度な侵入にどう対応するかを繰り返し訓練できます。

3.2 Fortraサイバーセキュリティポートフォリオにおける位置づけ

Cobalt Strikeは、Core Impact(多段階ペネトレーションテスト)やOutflank Security Tooling(高回避レッドチームツール)と並ぶ、Fortraのオフェンシブセキュリティスイート の一部です。

この位置づけには、次のような意味があります。

- 攻撃チェーン全体のカバー

Core Impactがネットワーク/クライアント/Webアプリケーションなどの脆弱性悪用を担い、Cobalt Strikeがポストエクスプロイトと長期的なC2シナリオを担うことで、エンドツーエンドの攻撃シミュレーションが可能になります。 - 統合されたワークフロー

Core ImpactからCobalt Strikeへセッションを引き継いだり、Core Impact側からBeaconを展開したりすることで、初期侵入から本格的なアドバーサリーシミュレーションまでをシームレスに接続できます。 - 高度な回避テスト

Outflank Security Toolingが提供する回避系ツールをCobalt Strikeキャンペーン内で活用することで、より洗練された攻撃者を想定したキルチェーン全体の評価が可能です。

IT/セキュリティのリーダーにとって、Cobalt Strikeは単独のポイント製品ではなく、小規模なパイロットから複雑なマルチチーム演習までスケールできる 一貫性のあるオフェンシブセキュリティエコシステム の中核といえます。

「Cobalt Strikeのバンドル構成と連携の詳細はこちら」といった内部セクションを設け、複数製品のアーキテクチャを紹介することも有効です。

3.3 コアコンセプト:Beacon・C2フレームワーク・Team Server

Cobalt Strikeは、以下の3つの主要コンセプトを中心に構築されています。

- Beacon(ポストエクスプロイトエージェント)

- C2フレームワークとMalleable C2

- Team Server/クライアントモデル

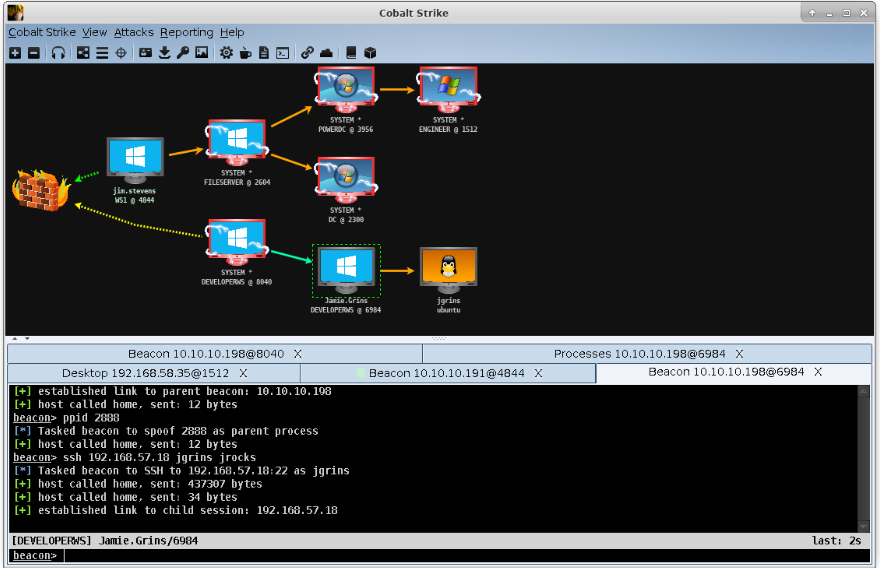

Beacon

BeaconはCobalt Strikeの主力ポストエクスプロイトエージェントであり、テスト環境に展開されると次のような機能を提供します。

- コマンド実行やスクリプト実行

- ホストやネットワークに関する情報収集

- ファイルのアップロード/ダウンロード、追加ペイロードのステージング

- キーロギングやスクリーンショット取得

- 組み込みまたはカスタムツールを用いたラテラルムーブメントや権限昇格

C2フレームワークとMalleable C2

BeaconはTeam Serverと通信するために、HTTP/HTTPS、DNS、SMB、TCPベースのチャネルなど複数のプロトコルを利用できます。これらのチャネルは Malleable C2 プロファイルによってカスタマイズされ、HTTPヘッダやURIなどの通信メタデータを変更し、通常のWebトラフィックや特定のマルウェアファミリーに似せることができます。

このカスタマイズ性により、現実の攻撃者が行う「ノイズへ紛れ込む」通信パターンを、演習環境内で再現できます。

Team Serverとクライアント

Cobalt Strikeでは、Team Server がエンゲージメントの中枢として機能します。オペレーターはCobalt StrikeクライアントからTeam Serverに接続し、Beaconセッションの管理やキャンペーン全体のオペレーションをGUI・コンソールを通じて行います。

このアーキテクチャにより、以下が実現します。

- セッションやリスナーを一元管理できる中央集約型コントロール

- 複数オペレーターによる共有ビューと共同作業

- 証跡・証拠・レポーティングの「単一の信頼できる情報源」

3.4 ライセンスと責任ある利用

Cobalt Strikeは 商用製品 であり、正規版は審査を経て承認された顧客のみに提供されます。誰でも自由にダウンロードできる形ではなく、適格な組織に対してライセンスされるモデルです。

その強力な機能ゆえ、不正に入手されたコピーが攻撃者側に悪用された事例も報告されています。正当な組織で利用する場合、この事実は次のような重要性を示しています。

- Cobalt Strikeにアクセスできる人を厳格に管理する内部ポリシー

- 各エンゲージメントのスコープや承認プロセスを明文化したルール

- 必要に応じて、本番環境とテスト環境を分離するアプローチ

- 法務・リスク管理・コンプライアンス部門との連携

4. アーキテクチャと主要コンポーネント

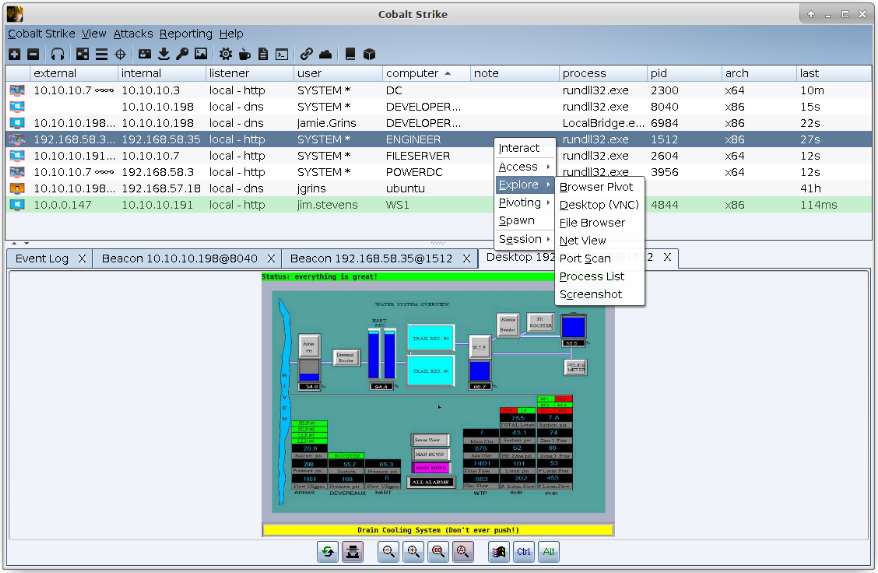

4.1 Team Serverとクライアント:コントロールプレーン

Cobalt Strikeの Team Server は、指揮統制の中枢として機能し、Beaconからのコールバックを受け、リスナーを管理し、オペレーターの活動を調整します。クライアント アプリケーションは、レッドチームメンバーがTeam Serverへ接続し、キャンペーンとセッションを操作するためのインターフェースです。

主な特徴は以下の通りです。

- 集中管理:すべてのBeaconとリスナーがTeam Serverへ集約され、エンゲージメント全体を一元的に把握

- マルチユーザーコラボレーション:複数のクライアントが同時接続可能で、分散したレッドチームにも対応

- ログと監査証跡:コマンド、イベント、Webリクエスト、ファイル転送などが記録され、詳細な事後レビューが可能

- クロスプラットフォーム対応:オペレーターはWindows/macOS/Linuxなど様々な環境からTeam Serverへ接続可能

適切なインフラとネットワーク容量を準備すれば、小規模な内部演習から大規模なマルチチーム演習まで柔軟にスケールできます。

4.2 Beacon:ポストエクスプロイトペイロード

Beaconは、テスト対象システムに展開される ポストエクスプロイトエージェント です。動作開始後は、静かに潜伏しつつも、攻撃者と同等の多彩な操作を可能にします。

主な機能例:

- コマンド/スクリプト(PowerShell含む)の実行

- システム・ユーザー・ネットワーク構成情報の列挙

- スクリーンショットやキーストロークの取得

- ファイルのアップロード/ダウンロードによるツール配置や疑似的なデータ窃取

- 追加ペイロードの起動や他ホストへのラテラルムーブメント

Beaconはステージド/フルペイロードの両モードをサポートし、Beacon Object Files(BOF) と呼ばれるC言語でコンパイルされたモジュールを読み込むことで、機能拡張も可能です。

企業の利用者にとって重要なのは、Beaconが次のような価値を提供する点です。

- ネットワーク内部でのリアルな攻撃者行動の再現

- リスク許容度に合わせて行動を細かく制御できる柔軟性

- すべてのコマンドと出力がログ化され、根本原因分析や教育に活用できること

4.3 コマンド&コントロールチャネルとMalleable C2

Cobalt StrikeのC2フレームワークは、以下のような能力を提供します。

- 複数のエグレスチャネル

BeaconはHTTP/HTTPS/DNSによる外向き通信に加え、SMBやTCPベースのチャネルを利用し、さまざまな攻撃者のトレードクラフトを模倣できます。 - ピアツーピアBeacon

Beacon同士をSMBやTCPでチェーン接続し、内部ネットワークを横断するラテラルムーブメントを現実的に再現できます。 - Malleable C2プロファイル

HTTPヘッダやURI、通信パターンなどを細かく制御し、Beaconトラフィックの見え方をカスタマイズ可能です。

SOCチームにとって、これらの機能は次のような検証に役立ちます。

- プロキシ/ファイアウォールのエグレス制御が十分か

- DNS監視や異常検知ルールが機能しているか

- EDR/XDRのネットワークテレメトリや相関ルールが多段階攻撃を検知できるか

- セグメンテーションや欺瞞技術(ディセプション)が有効に機能しているか

4.4 Arsenal Kitと拡張性

Cobalt Strikeは、挙動をカスタマイズ可能なツール群である Arsenal Kit を提供しています。例としては以下のものがあります。

- Sleep Mask Kit:Beaconがスリープ状態にある間のメモリ上での隠蔽方法を調整

- Mutator Kit:スリープマスクの静的検知を回避するため、メモリパターンを変化させる

- ユーザー定義リフレクティブローダー:組織固有のトレードクラフトに合わせたカスタムローダーを実装

- Artifact/Resource Kit:実行ファイルやDLL、スクリプトのテンプレートをカスタマイズ

Arsenal Kitは次のようなケースで特に重要になります。

- 独自のトレードクラフトを持つ 成熟したレッドチーム を運用している

- 「デフォルト挙動」に依存せず、検知されにくいパターンを継続的に追求したい

- Cobalt Strikeを中核に自社向けのツールチェーンを構築したい

4.5 Core Impact/Outflank Security Toolingとの連携

Fortraは、Cobalt Strikeが他のオフェンシブセキュリティ製品と連携できるよう設計しています。

- Core Impactとの連携

Core ImpactからBeaconを展開したり、セッションをCobalt Strikeへ引き継いだりすることで、「脆弱性悪用」から「長期的なアドバーサリーシミュレーション」までをシームレスに接続できます。 - Outflank Security Tooling(OST)との連携

OSTが提供する回避ツールをBOFやリフレクティブローディング経由でCobalt Strike内に組み込み、高度な攻撃者を想定したフルキルチェーンを再現できます。

すでにCore Impactを導入済み、あるいは複数ツールへの投資を検討している組織にとって、これらの相互運用性は、スタンドアロンのC2フレームワークにはない大きな差別化要因となります。

5. 主な機能と特長

5.1 ポストエクスプロイトとラテラルムーブメント

Cobalt Strikeは、侵入後のフェーズである ポストエクスプロイト において強力な機能を発揮します。Beaconを用いて、オペレーターは次のような操作を実行できます。

- 侵害ホスト上でのコマンド/スクリプト実行

- 管理作業や自動化のためのPowerShell実行

- ローカル/ドメインアカウント、グループ、権限の列挙

- 稼働中のプロセスやサービスの調査

- ファイルシステムやレジストリの探索

- ユーザー操作を把握するためのスクリーンショット取得

- 認証情報窃取を模したキーロギング

- ツールのステージングやデータ窃取を模擬するファイルのアップロード/ダウンロード

- 追加ペイロードの起動や他ホストへのピボット

これらの操作により、レッドチームは合意されたスコープやルールの範囲内で、現実的な攻撃パスを描き出すことができます。

管理者にとっての価値は、次のような 可視性とコントロール にあります。

- すべてのアクションが中央でログ化される

- エンゲージメントは任意のタイミングで一時停止・停止が可能

- 操作対象ホストやアカウントを事前に制限することで、リスクをコントロールできる

5.2 インテリジェンス収集と状況把握

Cobalt Strikeには、System Profilerなどの インテリジェンス収集機能 が含まれており、ホストの指紋情報や内部IPアドレス、インストール済みアプリケーションやプラグイン、そのバージョンなどを把握できます。

これにより、実際の攻撃者が行うような次のステップをシミュレートできます。

- 高価値ターゲットやクリティカルシステムの特定

- セグメンテーションやアクセス制御の弱点の洗い出し

- 効率的なラテラルムーブメント戦略の立案

演習後のレポートと組み合わせることで、「攻撃者が最も狙うであろう箇所」が見えやすくなり、防御強化の優先順位付けに役立ちます。

5.3 スピアフィッシングと初期侵入シミュレーション

Cobalt Strikeは、ターゲット型メール攻撃を模倣する スピアフィッシング機能 も提供します。オペレーターは、メールテンプレートの作成やメッセージのカスタマイズ、ソーシャルエンジニアリング用コンテンツの添付などを行い、受信者がリンクやコンテンツにどのように反応したかを把握できます。

これにより、組織は以下を評価できます。

- 巧妙なフィッシングメールに対するユーザーの脆弱性

- メールセキュリティ製品やフィルタリングの有効性

- セキュリティ教育・啓発プログラムの改善ポイント

ただし、専用のフィッシング訓練サービスと異なり、Cobalt Strikeにおけるスピアフィッシングは、あくまでエンドツーエンドのアドバーサリーシミュレーションの一部として位置づけるのが適切です。

5.4 秘匿通信と回避

現代のセキュリティ製品はネットワークトラフィックを高い精度で監視しています。Cobalt Strikeはこれを踏まえ、次のような 秘匿通信・回避機能 を提供します。

- HTTP/HTTPS、DNS、SMB、TCPベースなど複数のエグレスプロトコル

- 内部ピボットのためのピアツーピアBeaconチェーン

- Beaconトラフィックの見え方をきめ細かく制御できるMalleable C2プロファイル

これにより、レッドチームは以下のような攻撃者を模倣できます。

- 通常のWebやDNSトラフィックに紛れ込む攻撃者

- 既存のインフラやプロキシを悪用する「Living off the Land」型の攻撃者

- 通信量を慎重に抑え、ボリュームベースのアラートを回避する攻撃者

ブルーチームはCobalt Strikeとの演習を通じて、シグネチャベース検知だけに頼らない防御、すなわち挙動分析・異常検知・複数シグナルの相関による検知へと進化することが求められます。

5.5 コラボレーションとチーム運用

Cobalt Strikeの Team Serverとコラボレーション機能 は、他ツールにはない強みのひとつです。

- 複数オペレーターがセッションやホストを共有

- 取得したデータやダウンロードしたファイルを、権限のあるメンバー全員が参照可能

- リアルタイムでのコミュニケーションと共有ビューにより、複雑なエンゲージメントを協調して進行

これにより、次のような組織に特に適しています。

- タイムゾーンをまたいで活動する大規模レッドチーム

- グローバルに展開するコンサルティングファーム

- レッドとブルーが密に連携するパープルチーム演習

適切なガバナンスを前提とすれば、このコラボレーション機能は、より速く・より現実的なシミュレーション と より豊かな学び をもたらします。

5.6 レポーティングとログ

Cobalt Strikeは、多様なレポートテンプレートと詳細なログ機能を備え、技術的な活動を 実務に役立つインサイト に変換することを支援します。レポートは例えば次のような内容をカバーできます。

- 活動タイムライン

- ホストの一覧と状態

- 演習中に観測されたインジケーター(IoC)

- セッションの詳細

- ソーシャルエンジニアリングの結果

- 利用した戦術・技術・手順(TTP)

レポートはPDFやWord形式で出力でき、経営層・監査人・技術担当者など、さまざまなステークホルダーと共有しやすい形で提供されます。

- ベストプラクティスフレームワーク(例:MITRE ATT&CK)とのマッピング

- コンプライアンス評価や取締役会向け説明のエビデンス

- 検知エンジニアリングや投資優先順位の決定に必要な具体的データ

「Cobalt Strikeレポート形式の詳細・サンプルはこちら」といった内部リンクで、レポート画面のイメージやサンプルを紹介するのも効果的です。

5.7 コミュニティ・トレーニング・サポートエコシステム

Cobalt Strikeには、充実したユーザーコミュニティとサポート が存在します。

- Fortraがドキュメント、ユーザーマニュアルを提供

- Cobalt Strikeの機能を拡張するコミュニティ製ツール・スクリプトを集約したCommunity Kit

- ライセンスユーザー向けのサポートポータル

- 導入後も孤立せず、確立されたベストプラクティスを参照できる

- すべてをゼロから自作する必要がなく、時間とコストを節約できる

6. 導入メリット

6.1 CISO向けの戦略的メリット

経営層やCISOにとって、Cobalt Strikeは「理論上のセキュリティ」から「実証されたレジリエンス」へ移行するための手段です。主な戦略的メリットは次の通りです。

- 検知・対応能力の現実的な測定

脆弱性数やチェックリストだけでなく、多段階攻撃に対する組織のリアルな反応を可視化。 - セキュリティ投資の検証

EDR/XDR、SIEM、SOAR、脅威インテリジェンスなどへの投資が実際の攻撃シナリオでどれだけ効果を発揮するかを確認。 - リスクベースの優先順位付け

どの攻撃パスが成功しやすいかを把握し、対策の優先度を合理的に判断。 - 非技術系ステークホルダーへの説明力向上

「疑似攻撃者がこのように侵入し、ここまで到達した。今後はこのような対策を取る」というストーリーでボードメンバーに説明可能。

導入効果の一例(戦略レベル)

大規模金融機関が年次のセキュリティ演習サイクルの中核としてCobalt Strikeを採用したケースを考えてみます。複数回の演習を通じて、CISOは次のような成果をボードに示すことができます。

- ポストエクスプロイト活動の平均検知時間が回を追うごとに短縮した

- 高リスクなラテラルムーブメントパスが特定され、クローズされた

- 特定の攻撃技術に対する検知カバレッジが定量的に改善された

具体的な数値は組織ごとに異なりますが、Cobalt Strikeを計画的なプログラムに組み込むことで、継続的な改善のトレンド を示せるようになることが期待できます。

6.2 セキュリティオペレーション/インシデントレスポンスのメリット

SOCおよびIRチームにとって、Cobalt Strikeは 安全でありながら現実に近い実験室 を提供します。

- ランブック検証

実際のC2トラフィックやホストレベルの挙動を用いて、プレイブックやエスカレーション手順を検証。 - 検知エンジニアリング

Beaconの振る舞いやラテラルムーブメントパターン、異常なネットワーク活動を捉えるルールを開発・改善。 - チームトレーニング

新任アナリストが、最初のアラートから封じ込め・根絶までの一連の流れを通しで経験できる。

導入効果の一例(運用レベル)

Cobalt Strikeを用いた演習を継続的に実施した結果、次のような変化が期待できます。

- SOCアナリストが、誤検知と真のインシデントを見分ける感度を向上させる

- IRチームが、BeaconやC2活動によって生成された現実的なアーティファクトを用いてフォレンジック手順を鍛える

- SOC/IR/ネットワークチーム間の連携が改善し、各チームが演習を通じて役割を共同で確認できる

脅威インテリジェンスの観点からも、Cobalt Strikeのようなツールを理解し、模擬的に活用することは、防御戦略の向上に重要とされています。

6.3 レッドチーム/オフェンシブセキュリティのメリット

レッドチームやオフェンシブセキュリティ担当者にとって、Cobalt Strikeは次のような利点を持ちます。

- Malleable C2と複数の通信チャネルを備えた 柔軟で実績あるC2フレームワーク

- 多くの戦術・技術を単一プラットフォームで網羅できる 統合ポストエクスプロイト機能

- 複雑なエンゲージメントを分断なく実施できる コラボレーション機能

- Arsenal Kit、BOF、Community Kitなどによる 高い拡張性

自前でC2プラットフォームを構築・維持する場合と比較して、Cobalt Strikeを採用することで開発工数の削減とプロセスの標準化が見込めます。

導入効果の一例(レッドチーム視点)

スクリプトやアドホックツールの寄せ集めで運用していた成熟レッドチームが、Cobalt Strikeへ統合したケースを想定します。

- エンゲージメント計画が標準化され、共有プロファイルやBOFをベースに再利用しやすくなる

- 大規模な攻撃面をシミュレーションする際、オペレーター間の連携が改善する

- レポーティングの品質が向上し、ブルーチームやマネジメントへの説明がしやすくなる

6.4 組織全体のメリットとROI

組織全体としては、Cobalt Strikeの導入により次のような効果が期待できます。

- セキュリティ文化の強化

レッドチーム演習が「揚げ足取り」ではなく、継続的改善のための重要な取り組みとして認識される。 - 攻防チームの連携強化

レッドとブルーが協調するパープルチームアプローチを進めやすくなる。 - 規制・監査対応の裏付け

脅威に基づく定期的なテストを実施していることを、監査人や規制当局に示すエビデンスとして活用可能。

なぜCobalt Strikeなのか?

それは、静的なセキュリティコントロールの集合体を、「常にテストされ、常に進化し続ける防御システム」に変えるためのプラットフォームだからです。

7. ユースケース

7.1 エンタープライズレッドチームプログラム

大企業では、専任のレッドチームを保有しているケースが増えています。Cobalt Strikeは、その中心となる C2/ポストエクスプロイトプラットフォーム として自然な選択肢です。

代表的な活動例:

- 重要事業部門をターゲットとした標的型侵入のシミュレーション

- 本番環境と社内ネットワーク間など、セグメンテーションやアクセス制御の検証

- 現実に近いプレッシャーのもとでのインシデント対応演習

イメージされる導入効果

Cobalt Strike導入後、エンタープライズレッドチームが四半期ごとに「合意スコープ内で、特定の重要システムに到達できるか」といった目的を設定してキャンペーンを実施するとします。

- レッドチームはCobalt Strikeの機能を活用しつつTTPを洗練

- ブルーチームはキャンペーンの初期段階から検知できるよう改善

- 経営層はセキュリティ姿勢のトレンドをより明確に把握

7.2 パープルチーミングと協調型演習

パープルチーム モデルでは、レッドとブルーが協力してシナリオを設計・実行・分析します。

- レッドチームが特定の脅威アクターを模倣したBeacon/C2プロファイルを構成

- ブルーチームが期待される検知・対応フローを事前に用意

- 両者がリアルタイムにログやアラートを見ながら、検知ロジックやプレイブックをチューニング

Cobalt Strikeのコラボレーション機能は、次のような形でこれらの演習を支えます。

- 特定技術の実行を細かく制御しながら再現できる

- 実行されたアクションをレッド・ブルー双方が同じ視点で確認できる

- すべての挙動がログ化され、共通の事後レビューに利用できる

7.3 EDR/XDR・SIEM検証

EDR/XDRやSIEMに代表されるセキュリティ製品への投資は大きくなっています。Cobalt Strikeを使うことで、次のような検証が可能です。

- Beacon型C2トラフィックが適切に検知・トリアージされるか

- ラテラルムーブメントや権限昇格の試行が有意なアラートとして扱われるか

- 個々のイベントではなく、多段階攻撃として相関検知できているか

カスタマイズ可能なC2トラフィックやBeaconチェーン機能は、最新の攻撃手法を想定した検証に特に有効です。

7.4 MSSP/セキュリティコンサルティングプロバイダ

マネージドセキュリティサービス(MSSP)やコンサルティングファームは、Cobalt Strikeを用いて 高付加価値のアドバーサリーシミュレーションサービス を提供できます。

- 金融・医療・行政など規制業種向けのカスタムキャンペーン設計

- 実証に基づく改善提案の提供

- 現実的かつ脅威に即したテストをサービスとして差別化要素にする

7.5 クラウド/ハイブリッド環境

Cobalt Strikeは従来、オンプレミスネットワークとの関連で語られることが多いツールでしたが、現在ではクラウドやハイブリッド構成にも適用可能です。

- オンプレミスとクラウドリソース間のラテラルムーブメントのシミュレーション

- 管理者アカウントの侵害など、アイデンティティ中心の攻撃パスの評価

- クラウドネイティブな検知ツールの有効性検証

8. 競合製品との違い

8.1 一般的なペネトレーションテストフレームワークとの比較

一般的なペネトレーションテストフレームワークは、多数のエクスプロイトやペイロード、補助モジュールを備え、脆弱性の検証やデモンストレーションに重きを置いた設計になっています。多くはオープンソースであり、「どのような脆弱性を、どのように突けるか」を示すことに長けています。

それに対しCobalt Strikeは、次の点に重点を置いた 商用アドバーサリーシミュレーション/ポストエクスプロイトプラットフォーム です。

- 初期侵入後の高度な脅威アクターのふるまいを再現

- 柔軟なC2チャネルと豊富なポストエクスプロイト機能を備えたBeacon

- チームサーバーを中心としたコラボレーション機能

- エンタープライズ向けのレポーティングとログ管理、拡張エコシステム

8.2 他のC2/レッドチームフレームワークとの比較

セキュリティコミュニティには、商用・オープンソースを問わず、さまざまなC2フレームワークやレッドチームツールが存在します。その中でCobalt Strikeが評価されているポイントは、概ね次の通りです。

- 成熟したエコシステム:長年の開発と実践で洗練された機能、豊富なトレーニングやコミュニティサポート

- Fortraのポートフォリオとの統合:Core ImpactやOutflank Security Toolingとの連携による攻撃チェーン全体のカバー

- 強力なレポーティングとログ:エンタープライズ向けの構造化レポートを標準機能として提供

- ガバナンスを重視したライセンスモデル:商用ライセンスと審査を通じ、責任ある利用を前提とした提供

Cobalt Strikeは、単なるC2ツールキットではありません。

ベンダーサポートと活発なプロフェッショナルコミュニティに支えられた、完結したアドバーサリーシミュレーションプラットフォームです。

9. FAQ

Q1. Cobalt Strikeとは何ですか?

Cobalt Strikeは、アドバーサリーシミュレーションとレッドチーム運用のための商用プラットフォームです。C2フレームワーク、ポストエクスプロイトエージェント(Beacon)、レポート機能を備え、高度な脅威アクターをITネットワーク内で再現できます。

Q2. 一般的なペネトレーションテストツールと何が違いますか?

多くのペンテストツールは、脆弱性の発見とエクスプロイトに焦点を当てています。Cobalt Strikeは、「侵入された後に何が起きるか」に着目し、ポストエクスプロイト、ラテラルムーブメント、永続化、データ窃取などをシミュレートすることで、検知・対応能力を評価する点が大きく異なります。

Q3. どのような組織に向いていますか?

Cobalt Strikeは次のような組織に適しています。

- 基本的なセキュリティコントロールがある程度整っている

- レッドチームまたはオフェンシブセキュリティ機能を持つ、あるいは新設予定である

- SOCやIRチームを現実的なシナリオで訓練したい

- 検知・対応スタックを継続的にチューニングしたい

Q4. 主なコンポーネントは何ですか?

主なコンポーネントは以下のとおりです。

- Team Server:中央のコマンド&コントロールサーバー

- クライアント:キャンペーンを管理するオペレーターインターフェース

- Beacon:テスト環境に展開されるポストエクスプロイトエージェント

- Malleable C2:C2トラフィックの挙動をカスタマイズするプロファイル

- Arsenal Kit/コミュニティ拡張:高度なカスタマイズを可能にするツールキット

Q5. 他のFortra製品と連携できますか?

はい。Cobalt Strikeは、Core Impactとのセッション連携やBeacon展開、Outflank Security Toolingとの統合などを通じて、Fortraの他製品と連携できます。

Q6. Cobalt StrikeはどのようにSOCやIRチームの訓練に役立ちますか?

Cobalt Strikeが生成するアラート・ログ・アーティファクトを通じて、SOCやIRチームは実際のインシデントに近い状況を体験できます。演習後には、Cobalt Strikeのレポートやタイムラインを活用したレビューを行い、検知ルールやプロセスを継続的に改善できます。

Q7. 本番環境で使っても安全ですか?

Cobalt Strikeは、本番環境でも 明確なスコープと承認のもとで慎重に利用する限り 使用可能です。多くの組織は、まず検証環境や本番相当環境から始め、ルール・オブ・エンゲージメントやKill Dateなどの安全策を整えた上で、段階的に本番の一部へ適用範囲を広げています。

Q8. レポーティングとドキュメント機能について教えてください。

Cobalt Strikeは、活動レポート、ホストレポート、IoCレポート、セッションレポート、ソーシャルエンジニアリングレポート、TTPレポートなど、複数のレポートタイプを提供します。PDFやWord形式で出力でき、マネジメント・監査人・技術者に対して適切なレベルの情報を提供します。

Q9. 拡張やカスタマイズはできますか?

はい。Arsenal Kit、BOF、Malleable C2プロファイル、コミュニティ製ツールなどにより、Cobalt Strikeの挙動や機能をエンゲージメントごとに細かくカスタマイズできます。

Q10. オープンソースC2フレームワークと比べた場合の位置づけは?

オープンソースのC2フレームワークは柔軟で強力ですが、企業利用にはサポートやガバナンス面の課題もあります。Cobalt Strikeは、ベンダーサポートや統合されたレポーティング・コラボレーション機能を備え、エンタープライズ利用を前提とした商用プラットフォームとして位置づけられます。

Q11. MITRE ATT&CKとの関係は?

Cobalt Strikeは、単一のツールで多数のATT&CK戦術・技術をカバーする代表的なソフトウェアとして知られており、演習内容をATT&CKテクニックにマッピングすることで、防御カバレッジのギャップ分析に役立てることができます。

Q12. 大規模組織向けだけのツールですか?

Cobalt Strikeは大企業や政府機関、コンサルティングファームで広く利用されていますが、成熟しつつある中堅企業でも、経験豊富なパートナーやMSSPと組むことで十分な価値を引き出せます。

メーカーの製品サイトhttps://www.fortra.com/

【言語】英語

【動作環境】Windows,Mac,Linux