サマリー

Exodus Intelligence Zero-Day & N-Day 脆弱性インテリジェンス

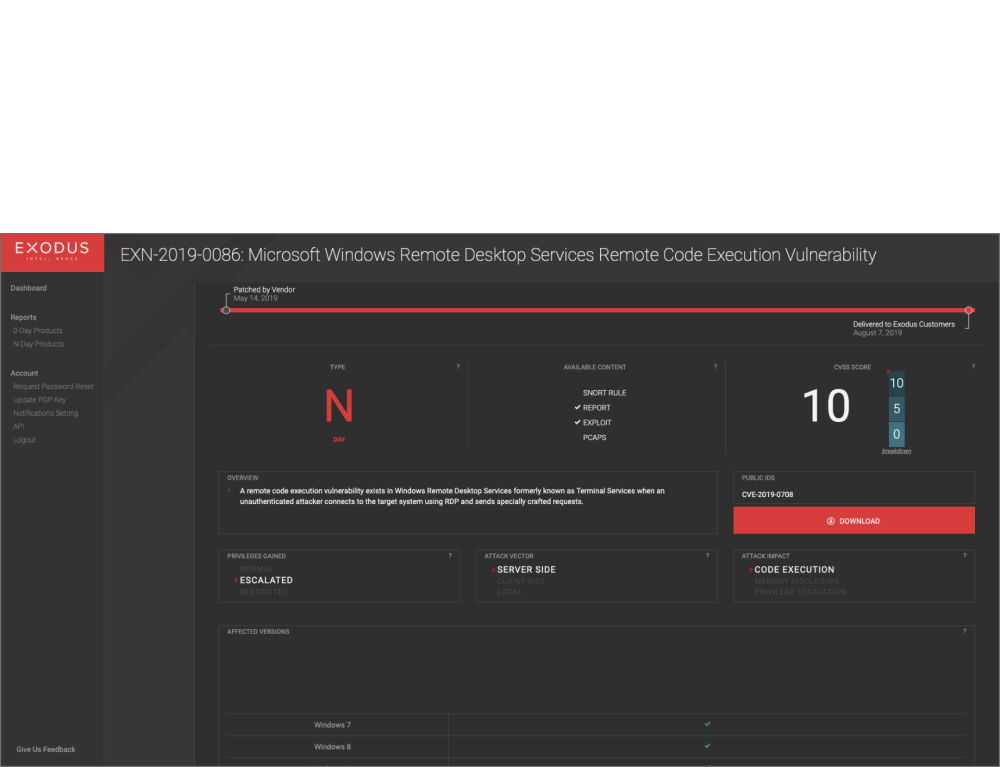

多くの組織は脆弱性情報の洪水の中で、実際に悪用され得る欠陥の優先度付けに苦慮しています。Exodus Intelligence は、Zero-Day(公開前の未知の脆弱性)とN-Day(公開済みの重要脆弱性)の 2 つのサブスクリプションを、安全なポータルと API で提供。いずれも詳細な技術レポート、検証用アーティファクト(PoC、ネットワークパケットキャプチャ 等)と、第三者製品と連携しやすいXML/REST/STIX/TAXII形式を備え、検知・緩和・運用の意思決定を加速します。

- Zero-Day:研究室で発見・分析・実証された非公開のクリティカルな弱点を、認証済みの顧客へ先行提供。ベンダーへの負責ある開示(目安 6 ヶ月)に沿って、パッチ前から防御を構築できます。

- N-Day:広く使われるソフト/ハードの公開済み脆弱性を深掘りし、悪用可能性に基づく優先度付けを支援。CISA の注目リストや高プロファイル CVE を重点的にカバーし、パッチの有効性検証(Patch Analysis)も実施されます。必要に応じて Metasploit モジュール等の実働検証手段も提供。

Vault(研究成果のライブラリ)から 0-day/N-day のインテリジェンスに横断的にアクセスでき、レポートは通常15–30 ページ規模の技術詳細を網羅。運用コストの観点でも、しばしば専任エンジニア 1 名のコスト未満で実効的な防御強化が可能です。

適合部門:VM、SOC/IR、PSIRT、Red/Purple Team、クラウド/エンドポイント/OT/ICS/IoT の各領域。

差別化の要点:単なる CVE ミラーではなく、悪用実証とパッチ有効性の検証まで踏み込むことで、真に優先すべき項目を絞り込み、MTTD/MTTR を短縮します。

Exodusについて

製品概要と価値提案

“悪用され得るか”で決める、現実的なリスク低減。

Exodus Intelligence は Zero-Day と N-Day の 2 サブスクリプションで、可視化→優先付け→緩和を実運用へ落とし込みます。両サービスは安全なポータルと機械可読 APIで提供され、Vault(研究アーカイブ)から横断検索が可能。レポート(通常 15–30 ページ)、ネットワークパケットキャプチャ、PoC/検証モジュールを含む豊富なアーティファクトを提供します。

汎用フィードが深刻度に依存しがちな一方、Exodus は悪用可能性とパッチの実効性に重点を置きます。Zero-Dayでは公開前に防御施策を設計し、N-Dayでは CISA リスト等の高優先テーマに集中してパッチ適用・検知整備を前倒しします。

主な価値(一覧)

- 悪用実証と検証手段:PoC や Metasploit モジュール、ネットワークパケットキャプチャで、防御の可視化・検証を高速化。

- 詳細な技術レポート:影響範囲、攻撃ベクトル、緩和/検知ガイダンス、実装上の注意点を網羅。

- API 連携前提:XML/REST/STIX/TAXII で SIEM/SOAR/VM ツールに統合しやすい設計。

- コスト効率:高品質な専門リサーチをサブスクリプションで調達。

製品紹介

Exodus Intelligence Zero-Day Vulnerability Intelligence(0-day)

概要

研究室で発見・分析・実証された非公開(未知)のクリティカルな脆弱性レポートを、認証済みの顧客へ安全なポータル経由で提供。ライブラリ(Vault)から横断検索でき、PoC と豊富なアーティファクトでパッチ前からの防御設計を後押しします。ベンダー開示は目安6 ヶ月のタイムラインに沿って進みます。

受け取れる内容

- 15–30 ページ規模の詳細レポート(影響範囲、攻撃ベクトル、コード逆解析、検知・緩和ガイダンス など)。

- PoC、ネットワークパケットキャプチャ、XML/REST/STIX/TAXII による連携用データ。

- Vault を介した 0-day ライブラリへの継続アクセス。

重要性

公開前の段階から対策を検討できるため、ベンダーパッチ公開時には既に検知・緩和が整っている状態を作れます。

Exodus Intelligence N-Day Vulnerability Intelligence

概要

広く使われるソフトウェア/ハードウェアの公開済み脆弱性を対象に、悪用可能性と影響を深掘り分析。CISA の注目リストや高プロファイル CVE に重点を置き、パッチの有効性検証(Patch Analysis)、PoC/Metasploit モジュール、ネットワークパケットキャプチャ等を提供します。ライブラリには1,700 以上のパッケージが蓄積されています。

受け取れる内容

- 悪用可能性(あるいは非悪用性)に関する研究グレードの分析と、優先順位付けの根拠。

- PoC/Metasploit モジュール、ネットワークパケットキャプチャ、XML/REST/STIX/TAXII による連携。

- Vault を通じた N-day ライブラリへのアクセス。

重要性

公開後の限られたウィンドウで実害を伴いやすい項目を素早く特定し、パッチ検証と検知整備を同時並行で推進できます。

導入メリット

- 実在リスクの縮減:CVSS に加え悪用可能性とパッチ実効性で意思決定。

- トリアージの迅速化:PoC/検証モジュールにより、数日の仮説検証を短時間で再現。

- 検知エンジニアリングの高度化:詳細レポートとパケットキャプチャから高精度ルールを生成。

- 自動化の徹底:XML/REST/STIX/TAXII で SIEM/SOAR/VM へ連携。

- Vault 利用:研究資産の一元的な参照でナレッジを蓄積。

競合との差別化

従来手法の課題

- OSINTミラー(公的データベース反映)は基礎カバレッジはあるが、悪用実証やパッチ有効性の検証まで踏み込まない。

- 攻撃用途のエクスプロイト流通は、防御運用(ポータル/API、検知・緩和ガイダンス)を前提としない。

本ソリューションの強み

- Zero-Day研究とN-Day深掘りを併用し、悪用可能性主導の優先度付けを実現。

- 検証アーティファクト(PoC/ネットワークパケットキャプチャ/必要に応じ検証モジュール)で再現と実装を加速。

- ポータル/API配信でチケッティングやSIEM/SOAR/VMに容易に統合。

- ガバナンス整合:認証済み顧客への限定提供とロールベースアクセスで安全に運用。

ユースケース(例示)

以下は例示であり、特定顧客の主張ではありません。

パッチトリアージ & バックログ削減

- 課題:大規模環境で未対応 CVE が山積。

- アプローチ:N-Day の分析・PoC/検証モジュールを VM に取り込み、悪用可能性と Patch Analysis 結果で優先度を自動タグ付け。

- 効果(例示):最小限の件数へ集中投下。CISA 注力項目の即応が容易に。

SOC/IR 向け検知エンジニアリング

- 課題:誤検知が多く、本当に危険な挙動を取り逃がす。

- アプローチ:パケットキャプチャと PoC を元に、EDR/IDS の精密なアナリティクスを構築。

- 効果(例示):誤検知削減と MTTD 短縮。

スレットハンティング & パープルチーミング

- 課題:実攻撃再現と可視性検証に時間がかかる。

- アプローチ:ラボで PoC/Metasploit モジュールを再生し、可視性・ログ・緩和策を評価。

- 効果(例示):実戦的なハードニングと無駄のない検知整備。

PSIRT & 製品セキュリティ(ソフトウェアベンダー)

- 課題:悪用可否と再現性の確証が弱く、修正優先度が定まらない。

- アプローチ:詳細レポートの手順と Patch Analysis を参照し、再現・修正・回避策を迅速化。

- 効果(例示):悪用され得る欠陥の修正を加速し、関係者との説明責任を強化。

OT/ICS & IoT 運用

- 課題:停止が難しい環境でパッチ適用に制約。

- アプローチ:ネットワークレベルの緩和と検知強化を先行し、計画停止に合わせて修正。

- 効果(例示):即時停止を伴わずリスクを段階的に縮減。

提供形態・アーキテクチャ・統合(ポータル & API)

- 安全なポータルで検索・閲覧、APIでチケッティング/SIEM・SOAR/VM へ自動連携。

- Vault:0-day/N-day の研究資産を横断的に保管・提供。

- アーティファクト:詳細レポート(15–30 ページ)、ネットワークパケットキャプチャ、PoC、(N-Day では)Metasploit モジュール。

- データ形式:XML/REST/STIX/TAXII に対応し、既存の防御基盤に容易に統合。

- 対象ベンダー例:Microsoft/Adobe/IBM/Siemens/GE/Rockwell Automation など。

ビジネス効果

- 突発対応の減少と、より予測可能なパッチサイクル。

- 件数ではなく悪用可能性×パッチ実効性に基づく経営レポート。

- 検知能力の実証的向上。

競合比較

- Zero-Day特化インテリジェンス vs 公的ソース:公的ソースは未知の欠陥を扱いません。Zero-Day特化は公開前の技術レポートと緩和ガイダンスを先行提供します。

- N-Day深掘りインテリジェンス vs OSINTミラー:深掘りはPoC/パケットキャプチャ等の検証アーティファクトを伴い、CVSSだけでなく悪用可能性に基づく優先度付けを支援します。

- 防御者向け運用統合インテリジェンス vs エクスプロイト流通:攻撃用途の流通は防御側の運用統合を前提としません。防御者向けはポータル/APIと検知・緩和ガイダンスで実装に直結します。

ガバナンスとアクセス

- 研究成果は認証済みの顧客に対し、安全なチャネル(ポータル/API)で提供。

- Zero-Day のベンダー開示は目安6 ヶ月のタイムラインに沿って実施。

- アクセス制御はロールベースで、VM リード/PSIRT/SOC エンジニアリング等に限定するのが一般的。

よくある質問(FAQ)

Q1: 「Zero-Day」とは?

攻撃や開示の時点でベンダー/公衆に知られていない脆弱性。多くの場合、まだパッチが存在しません。

Q2: 「N-Day」とは?

公開済みの脆弱性。組織が更新や緩和を適用する前後の期間に悪用されやすい領域です。

Q3: どんな成果物が得られる?

15–30 ページ規模の詳細レポート、ネットワークパケットキャプチャ、PoC、(N-Day では)Metasploit モジュール、そして XML/REST/STIX/TAXII での統合用データ。

Q4: Vault とは?

Exodus の脆弱性研究を収蔵するライブラリで、0-day/N-day のインテリジェンスに横断アクセスできます。

Q5: エクスプロイトは提供される?

提供は防御検証を目的とした PoC/Metasploit モジュールに限定され、統制された環境での利用が前提です。社内のガバナンス/変更管理に従ってください。

Q6: 対象ベンダーの例は?

Microsoft、Adobe、IBM、Siemens、GE、Rockwell Automation など幅広い高プロファイル製品が対象です。

メーカーの製品サイト

https://exodusintel.com/

【言語】英語