サマリー

Censys は継続的なインターネットスキャンで構築された Censys Internet Map を基盤に、攻撃面の可視化・優先度付け・ハンティングを一体で実現する Censys Platform を提供します。主要コンポーネントは、外部攻撃面の発見・棚卸し・是正を担う Censys Attack Surface Management(ASM)、Censys Query Language(CenQL) による検索とコレクション運用、可視的なピボット分析を可能にする Investigation Manager、および攻撃者インフラの特定・追跡を加速する Threat Hunting です。さらに、専任の Censys Research Team がインターネット全体の露出と攻撃者インフラを継続的に分析し、 その結果をプラットフォームの検知・可視化にも反映しています。

製品概要と価値提案

Censys は、すべての外部公開資産に対してインターネット規模の可視性と 行動可能なリスク文脈を提供します。中核となるのは ASM と プラットフォーム検索(CenQL/Investigation Manager)、 および Threat Hunting です。バイヤー価値は次の 3 点に集約されます。

- 見える化:クラウドを含む公開資産を継続発見し、最新の状態で棚卸し

- 優先度付け:リスク指標・ラベル・相関で「今すべきこと」を明確化

- 行動:コレクション/アラート/API/オンデマンド再スキャンで修復までのリードタイムを短縮

また、Censys は C2 サーバーやボットネット、マルウェア配布サイト、悪用されるオープンディレクトリなどの 悪意あるインフラストラクチャ をインターネット全体のスキャンから把握し、ASM や Threat Hunting で 防御側の具体的なアクションにつなげるための文脈を提供します。

製品紹介

Censys Attack Surface Management(ASM)

概要

ASM は、外部攻撃面の発見・棚卸し・監視・是正を支援するクラウド型プラットフォームです。 Censys のインターネット・インテリジェンスにより、資産・ソフトウェア・ポート・証明書・ラベル・リスクの文脈を付与し、 継続的な変化にも追随します。大規模組織では Workspaces によりユニット別管理とアクセス制御が可能です(Enterprise)。

主要機能

- インターネット向け資産(クラウド含む)の継続的発見とアトリビューション

- 400種類以上のリスク検知とダッシュボード可視化(Rapid Response 通知を含む)

- Live Rescan/Live Discovery によるオンデマンド検証

- 主要クラウドの Cloud Connectors(最短4時間ごとに更新)

- Jira・SIEM/SOAR・Teams/Email などの連携

- Workspaces による組織・子会社・M&A 単位の分割管理

導入効果

- 可視化の高速化:継続スキャンとクラウド自動取り込みで盲点を最小化

- 優先度最適化:ラベル・ソフトウェア・証跡の相関で高リスクを前面化

- 是正の即応:Live Rescan/Discovery とチケッティング連携で修復検証を短縮

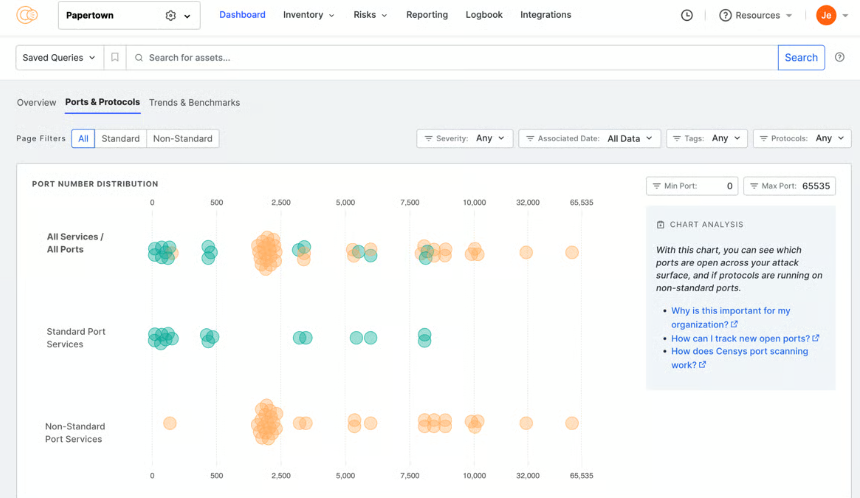

プラットフォーム検索(CenQL/Investigation Manager)

概要

Platform では Hosts/Web Properties/Certificates のデータセットを CenQL で検索・集計・ピボットできます。自然言語から有効なクエリを生成する Query Assistant や、ノードベースで関係性を可視化する Investigation Manager(CensEye による自動ピボットを含む)により、 発見から深掘りまでを一気通貫で支援します。

ハイライト

- CenQL による全文・フィールド・正規表現・時間範囲検索(保存・共有・自動化が可能なコレクション)

- 集計(アグリゲーション)とレポート生成、Webhook/API によるアラート運用

- Investigation Manager でクエリ結果や資産間の関係をノードで可視化、CensEye による自動ピボット

Threat Hunting モジュール

Censys Threats Dataset は、C2 やマルウェア配布サイト、ボットネット、レジデンシャルプロキシなどの 攻撃者インフラを継続的にマッピングしたデータセットです。 Threat Hunting では、脅威プロファイル・別名・アクター・参照リンク等の文脈を付与し、 Live Rescan/Live Discovery と組み合わせて検知~追跡~検証を加速します。 Explore Threats では、キュレートされた脅威を可視的に探索・追跡できます。

- Censys 脅威データセット(Hosts/Web Properties と相関)

- Investigation Manager/CensEye による類似インフラの自動抽出・ピボット

- Live Rescan/Live Discovery によるリアルタイム検証

プラットフォームのデータセットと API

データセット

Hosts/Web Properties/Certificates の 3 系列で構成。 Censys Internet Map に基づき継続更新され、検索・ASM・Threat Hunting の共通土台として一貫性を担保します。

API/SDK

- Platform API(REST):JSON/標準HTTPメソッド、/v3 エンドポイント

- 公式 SDK:Python/Go/TypeScript

- Collections API:保存クエリの参照・自動化(集計APIも提供)

データ配布(エンタープライズ)

Platform Data Downloads により、必要な系列のデータを定期取得・更新できます。

導入メリット

ビジネス成果(IT/セキュリティ部門)

- 未知露出の削減:種(Seeds)投入とクラウド取り込みで未管理資産を継続発見

- 攻撃者視点での優先化:脅威データ・ラベル・ソフトウェア文脈でリスクを焦点化

- 是正の加速:Live Rescan/Live Discovery による即時検証とチケッティング連携

- クラウド衛生の向上:Cloud Connectors による高頻度の資産最新化

- 監査対応力の向上:再現可能なクエリと安定スキーマで説明責任を強化

- 信頼性の高いプラットフォーム:政府機関、Global 2000 企業、サイバーセキュリティ企業など 世界中の組織で採用され、インターネット規模の可視性とハンティング基盤として活用されています。

技術的優位性(Why Censys)

- インターネット・インテリジェンス基盤:Censys Internet Map による高鮮度・高網羅の可視性

- データモデルの深さ:Hosts/Web Properties/Certificates の統一データモデルと強力なエンリッチ

- 継続リサーチとレポート:専門のリサーチチームが Censys Internet Map をもとに攻撃者インフラや露出傾向を分析し、 業界向けのレポートや調査結果として継続的に公開。プラットフォームの検知・可視化にも同じ知見が反映されています。

- 攻撃者インフラ視点の可視化:C2/ボットネット/マルウェア配布サイト/オープンディレクトリなど、 攻撃者が利用するインフラストラクチャをインターネットスキャンから把握し、ASM やハンティングで活用可能。

- オンデマンド検証:Live Rescan/Live Discovery と 24時間以内の既知サービス再スキャン

- ハンティングの即応性:Threats Dataset・Investigation Manager・CensEye による迅速な連鎖追跡

ユースケース

*以下は例示であり、環境・プロセス・連携により結果は変動します。

1) エンタープライズの外部攻撃面可視化

アプローチ:企業ドメイン・IP・クラウドを Seeds として投入。ASM が継続発見・アトリビューションし、 コレクションとアラートで新規露出を監視。

例示成果:初日でレガシー公開ホストやテスト用エンドポイントを洗出し、 1週間以内に公開誤設定を是正・検証(Live Rescan)。

2) 脅威ハンティングとインシデント対応の加速

アプローチ:IOC から CenQL でピボットし、Investigation Manager と CensEye で類似インフラを自動抽出。 Threats Dataset と Live Discovery で即時検証。

3) クラウドセキュリティ姿勢とドリフト抑制

アプローチ:Cloud Connectors を有効化し、公開インターフェース・弱い TLS・危険なバナー等を継続監視。 SLA 付きでチケッティングに連携。

4) M&A・子会社の統制

アプローチ:Workspaces でユニット別に分割し、ダッシュボードとレポートを標準化。 買収先のクラウドを直結し、早期に逸脱を是正。

5) TLS/証明書ハイジーン

アプローチ:発行者・失効・期限・鍵長・アルゴリズムなどで探索し、期限切れや不一致を優先是正。 重要エンドポイントは Live Rescan で検証。

6) レッドチーム/バグバウンティ/OSINT 支援

アプローチ:CenQL と API で収集・エンリッチを自動化し、Investigation Manager で関係性を可視化。

7) パブリックセクターの攻撃面縮減

アプローチ:ASM による一元棚卸し、リスク通知・ダッシュボード・証明書健全性の継続監視を組織横断で運用。

競合との差別化

- Internet Map 由来の鮮度と網羅性:日々の再スキャンとオンデマンド検証で最新の外部露出を把握

- 検索と言語:CenQL と Query Assistant による高速探索と自動化

- 可視ピボット:Investigation Manager と CensEye による連鎖追跡の効率化

- クラウド現実適合:Cloud Connectors の高頻度同期で短命資産にも追随

- 継続的なセキュリティリサーチ:専任の Censys Research Team によるインターネット観測と継続的な調査により、 プラットフォームのルールやインテリジェンスが最新の攻撃手口に追随。

API とデータの活用(エンジニア向け)

- プログラマブルアクセス:Platform API(/v3)で検索・集計・コレクション・スキャン操作を自動化

- 公式 SDK:Python/Go/TypeScript(CI/CD・SOAR・自作ツールに組込み)

- コレクション運用:保存検索+アラート(Webhook/Email/Chat)で継続監視を自動化

- オンデマンド検証:Live Rescan/Live Discovery の API で修復検証を即時化

- データ配布:Platform Data Downloads によるスナップショット連携

FAQ

Q1. ASM と「プラットフォーム検索(CenQL/Investigation Manager)」の違いは?

ASM は自組織の外部攻撃面(発見・リスク・是正)を管理。プラットフォーム検索はインターネット全体データセットの調査・ハンティングを担い、相互補完します。

Q2. 可視化の鮮度は?

Censys は継続スキャンを実施し、既知サービスは概ね 24 時間以内に再スキャン。必要に応じて

Live Rescan/Live Discovery を実行できます。

Q3. クラウド資産にも対応する?

はい。Cloud Connectors により AWS/Azure/GCP を最短 4 時間ごとに取り込み、公開資産の棚卸しを最新化します。

Q4. 修復の有効性を検証できる?

可能です。Live Rescan/Live Discovery でオンデマンド検証し、ダッシュボードやコレクションに即時反映します。

Q5. プラットフォームのデータセットは?

Hosts/Web Properties/Certificates の 3 系列です。

Q6. API/SDK はある?

あります。Platform API と公式 SDK(Python/Go/TypeScript)を提供しています。

メーカーの製品サイト

https://censys.com/